|

|

|||||

|

||||||||||

|

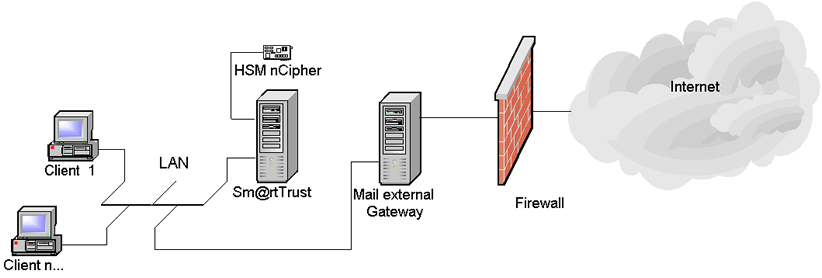

Infatti il nostro server è un server SMTP di relay in uscita, che deve essere configurato per i domini accettati attraverso una semplice interfaccia web, compresa nel prodotto stesso, in conformità al RFC2821 per SMTP ed eventualmente al RFC2847 per SMTP TLS; è in grado di accettare messaggi entranti in conformità al RFC2822 per Internet Message Format, e con (MIME) come definito in RFC2045 et al. I messaggi inseriti nella coda del server per la consegna vengono analizzati alla ricerca dell’indirizzo del mittente; se questo non compare in un apposito elenco, il messaggio è semplicemente inviato ad un altro server (ad esempio il server di posta SMTP gia’ esistente) per la consegna finale oppure direttamente ai destinatari indicati. Se qualcuno dei mittenti è invece presente nel database dell’ applicazione, viene caricato il certificato X.509 appropriato, viene identificata la chiave privata tra quelle contenute nell’ HSM, e il messaggio viene firmato secondo le RFC2311 - S/MIME Version 2 Message Specification,interfacciandosi in maniera nativa alla libreria API dell’HSM per massimizzare la velocità e la flessibilità; alla fine il processo viene ripetuto per ogni indirizzo del mittente, incapsulando firme multiple per una verifica corretta attraverso i client email utilizzato dal destinatario. Quando viene completata questa fase, il messaggio viene inserito in coda per la consegna finale come nel caso di massaggi senza firma.

E’ quindi evidente che l’intera operazione è assolutamente trasparente alle applicazioni ed ai client; il server appare come un consueto SMTP relay, con piena conformità agli standard, e non necessita di nessun cambiamento al sistema esistente, a parte una semplice variazione di indirizzi. Il server per la firma automatica delle email sm@rtTrust è un sottosistema del server della posta elettronica certificata che è già stato approvato da 2 anni dalla CNIPA, ed è stato largamente utilizzato da un fornitore nazionale di servizi di posta certificata, usando tutti i tipi di email client, a partire da Microsoft Outlook e Outlook Express a Lotus Notes, Mozilla Thunderbird e così via. Naturalmente viene fornita un’interfaccia web che gestisce tutte le funzioni di manutenzione ed i comandi operativi, tra cui

L’interfaccia web è stata sviluppata in J2EE; l’accesso al sistema può essere controllato anche attraverso la procedura username/password o con una piu’ robusta autenticazione tramite smartcard. Più di un server può operare in parallelo, per una migliore disponibilità del servizio; il database può essere diviso tra i server o ogni server può operare su un ristretto gruppo di indirizzi. Molte istituzioni finanziarie preferiscono acquistarsi il proprio hardware; in questo caso richiediamo semplicemente la consegna della macchina e dell’HSM alla nostra sede per l’installazione ed il collaudo; la configurazione minima richiesta (da valutare in base alla dimensione ed al numero dei messaggi da firmare al secondo) è 1 GB RAM, Xeon 3 GHz, interfacce appropriate per la rete, almeno dischi da 36 GB in configurazione RAID-1,ed un HSM nCipher ; il sistema deve essere certificato per l’esecuzione di Red Hat Enterprise Linux 4, preferibilmente al livello CAPP/EAL3+: in alternativa possiamo fornire sistemi completi chiavi in mano a vari livelli di configurazione. |

||||||||||